在SpringCloud实战系列文章中曾经介绍过在SpringCloud体系下如何防止前端请求绕过网关直接到达后端微服务,今天我们要反其道而行之,介绍在SpringCloud体系中如何防止内部隐私接口被网关调用。

看到这里可能有的同学会有点晕,怎么还有这种业务场景呢,别急,咱们先回顾一下我们的业务场景。

“

友情提示,这是系列文章,欢迎持续关注!

”

业务场景

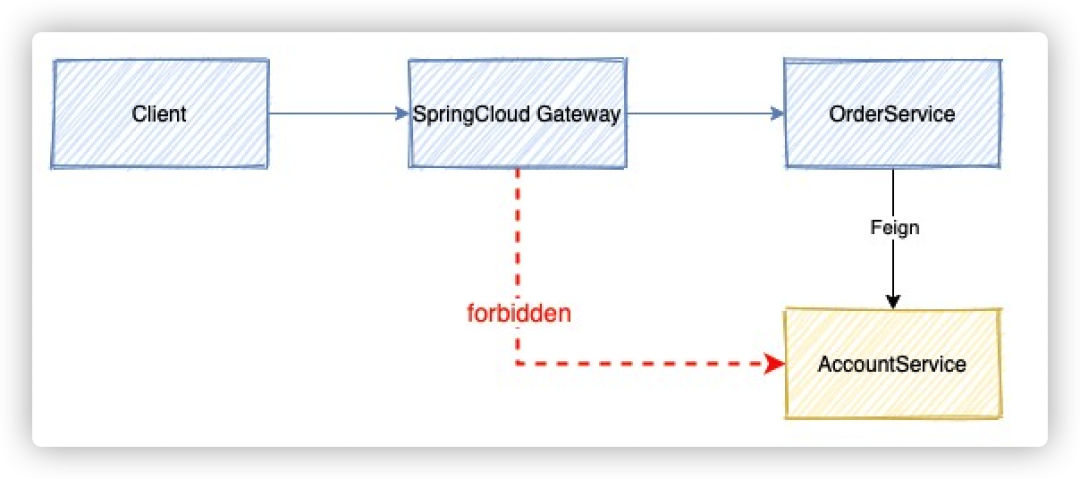

客户端通过网关调用OrderService服务获取数据,OrderService通过Feign调用AccountService服务,而当AccountService提供对应的Feign接口后,客户端是可以通过网关直接调用AccountService接口的。

现在假设AccountService提供的接口包含了部分隐私数据,只允许内部调用协助OrderService进行业务逻辑处理,不允许客户端直接获取,此时咱们需要怎么做?

业务实战

我们先通过代码将原始的流程实现出来,即通过网关调用OrderService的OrderController,然后在OrderController中通过Feign调用AccountService的AccountController,为了便于阅读,文章中删除了部分无用代码。

模拟实现

- 入口 OrderController

public class OrderController {

private final OrderService orderService;

private final AccountClient accountClient;

@GetMapping("/order/{orderNo}")

public ResultData<OrderDTO> getById(@PathVariable("orderNo") String orderNo){

OrderDTO orderDTO = orderService.selectByNo(orderNo);

ResultData<String> secretValue = accountClient.getSecretValue();

log.info(secretValue);

return ResultData.success(orderDTO);

}

}

在OrderController中通过AccountClient调用AccountService

ResultData<String> secretValue = accountClient.getSecretValue();

- Feign接口

public interface AccountApi {

...

@GetMapping("/account/getSecretValue")

ResultData<String> getSecretValue();

...

}

- AccountController实现

@RestController

@Log4j2

@Api(tags = "account接口")

@RequiredArgsConstructor(onConstructor = @__(@Autowired))

public class AccountController implements AccountApi {

/**

* 隐私接口,禁止通过网关访问

*/

@Override

@GetMapping("/account/getSecretValue")

public ResultData<String> getSecretValue() {

return ResultData.success("隐私接口,禁止通过网关访问");

}

}

正如我们前面所说,一旦提供了Feign接口,在默认情况下我们可以直接通过网关访问getSecretValue()方法,那怎么确保这个方法不让外部调用呢?

解决方案

网上现在大部分的解决办法是基于黑名单机制,即将这些接口放入“黑名单”中存储起来,在网关启动时读取黑名单配置,然后校验是否在黑名单中。

这种办法确实也可以,但是总感觉不够灵活,而且实现也比较繁琐,这里就不展开了。

我们今天介绍的是利用访问路径来实现,非常简单轻便。

实现原理

我们需要借助接口路径规范来实现,即给接口指定访问路径时采用这样的格式 : /访问控制/接口

访问控制可以有以下几个规则(参考JAVA包规范),可根据业务需要进行扩展。

pb - public 所有请求均可访问

pt - protected 需要进行token认证通过后方可访问

pv - private 无法通过网关访问,只能微服务内部调用

df - default 网关请求token认证,并且请求参数和返回结果进行加解密

...

有了这套接口规范以后,我们就可以灵活控制接口访问权限,然后在网关对接口路径进行校验,如果命中对应的访问控制规则就进行对应的逻辑处理。

代码实战

既然知道了实现原理,那写代码就很简单了。

- 修改接口访问路径,遵循接口路径规范

public interface AccountApi {

@GetMapping("/pv/account/getSecretValue")

ResultData<String> getSecretValue();

}

修改feign的访问路径。

@RestController

@Log4j2

@Api(tags = "account接口")

@RequiredArgsConstructor(onConstructor = @__(@Autowired))

public class AccountController implements AccountApi {

/**

* 隐私接口,禁止通过网关访问

*/

@Override

@GetMapping("/pv/account/getSecretValue")

public ResultData<String> getSecretValue() {

return ResultData.success("隐私接口,禁止通过网关访问");

}

}

修改接口实现类的访问路径,这里需要与Feign的路径保持一致。

- 网关自定义拦截器进行接口校验

@Component

@Order(0)

@Slf4j

public class GatewayRequestFilter implements GlobalFilter {

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

//获取请求路径

String rawPath = exchange.getRequest().getURI().getRawPath();

if(isPv(rawPath)){

throw new HttpServerErrorException(HttpStatus.FORBIDDEN,"can't access private API");

}

return chain.filter(newExchange);

}

/**

* 判断是否内部私有方法

* @param requestURI 请求路径

* @return boolean

*/

private boolean isPv(String requestURI) {

return isAccess(requestURI,"/pv");

}

/**

* 网关访问控制校验

*/

private boolean isAccess(String requestURI, String access) {

//后端标准请求路径为 /访问控制/请求路径

int index = requestURI.indexOf(access);

return index >= 0 && StringUtils.countOccurrencesOf(requestURI.substring(0,index),"/") < 1;

}

}

通过上面简单两步我们就能实现本文提出的问题了,接下来我们测试一下。

测试

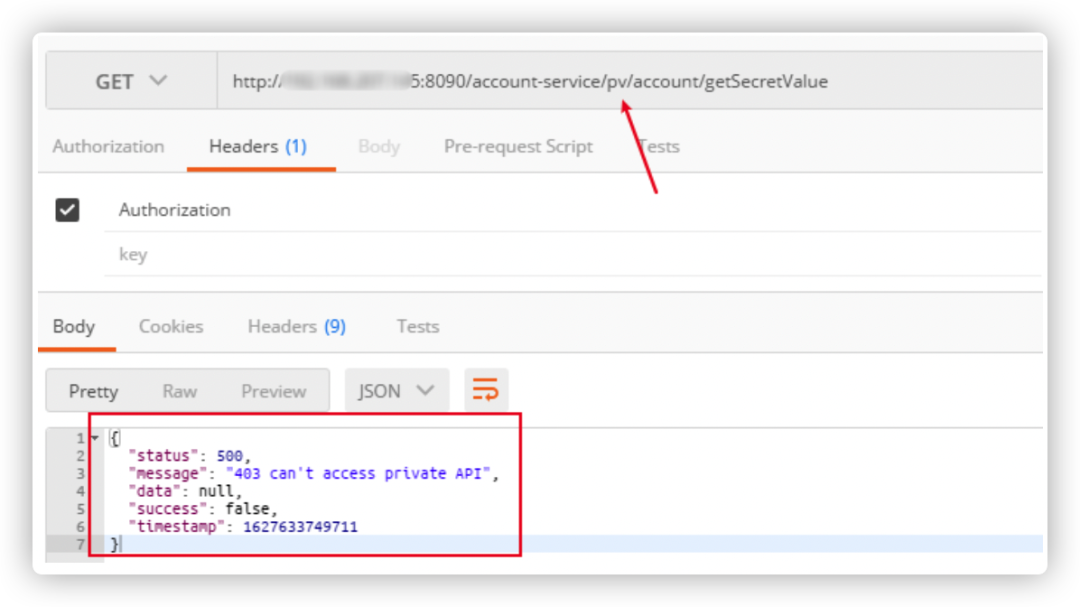

- 直接访问后端服务,提示无法访问

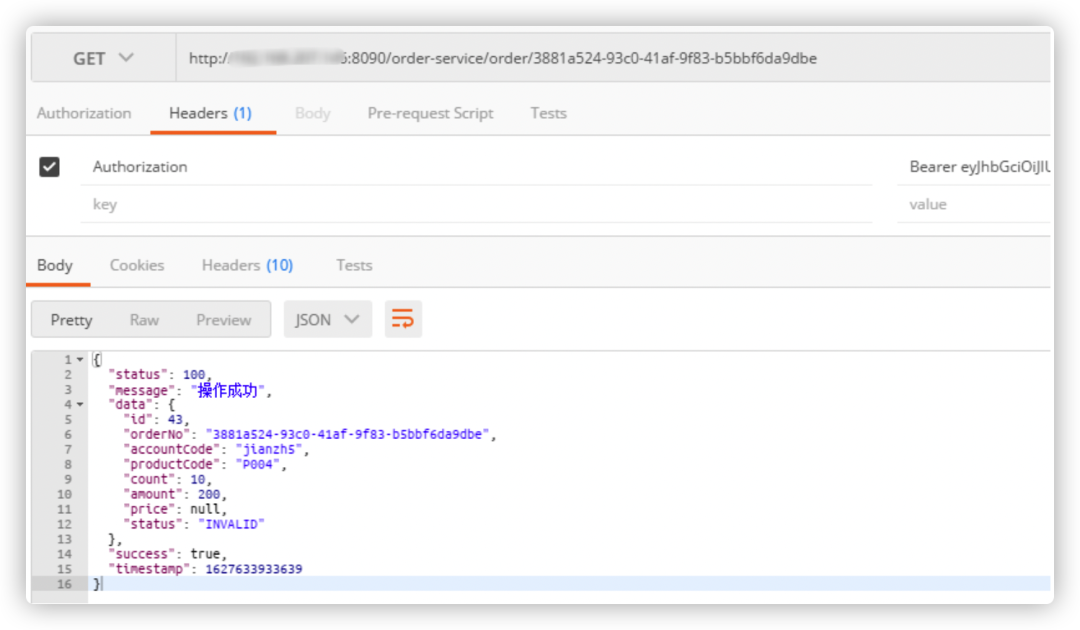

- 通过OrderService访问后端服务正常访问

小结

让内部隐私接口不被外部访问,我相信做微服务开发的同学基本都会遇到。本文中提供的解决方案代码量很少而且接口路径规范可以根据自己的业务规则进行修改扩展,推荐大家使用。其实代码不是关键,关键在于要让团队共同遵守这个接口规范,思想比实现更重要。

Java 面试宝典是大明哥全力打造的 Java 精品面试题,它是一份靠谱、强大、详细、经典的 Java 后端面试宝典。它不仅仅只是一道道面试题,而是一套完整的 Java 知识体系,一套你 Java 知识点的扫盲贴。

它的内容包括:

- 大厂真题:Java 面试宝典里面的题目都是最近几年的高频的大厂面试真题。

- 原创内容:Java 面试宝典内容全部都是大明哥原创,内容全面且通俗易懂,回答部分可以直接作为面试回答内容。

- 持续更新:一次购买,永久有效。大明哥会持续更新 3+ 年,累计更新 1000+,宝典会不断迭代更新,保证最新、最全面。

- 覆盖全面:本宝典累计更新 1000+,从 Java 入门到 Java 架构的高频面试题,实现 360° 全覆盖。

- 不止面试:内容包含面试题解析、内容详解、知识扩展,它不仅仅只是一份面试题,更是一套完整的 Java 知识体系。

- 宝典详情:https://www.yuque.com/chenssy/sike-java/xvlo920axlp7sf4k

- 宝典总览:https://www.yuque.com/chenssy/sike-java/yogsehzntzgp4ly1

- 宝典进展:https://www.yuque.com/chenssy/sike-java/en9ned7loo47z5aw

目前 Java 面试宝典累计更新 400+ 道,总字数 42w+。大明哥还在持续更新中,下图是大明哥在 2024-12 月份的更新情况:

想了解详情的小伙伴,扫描下面二维码加大明哥微信【daming091】咨询

同时,大明哥也整理一套目前市面最常见的热点面试题。微信搜[大明哥聊 Java]或扫描下方二维码关注大明哥的原创公众号[大明哥聊 Java] ,回复【面试题】 即可免费领取。