Pre

PKI - 借助Nginx 实现Https 服务端单向认证、服务端客户端双向认证

概述

数字证书是一种重要的安全标准,它集成了多种密码学算法,以确保数据的安全性、完整性和可信度。在数字化信息传输中,

- 摘要算法用于验证数据的完整性

- 非对称加密算法用于加密和解密数据

- 签名算法则用于验证数据的来源和确保抗否认性

将这些算法集合到一起,并依据一套完善的标准来管理,形成了数字证书的体系。

通过数字证书,用户可以实现数据加解密、身份认证和签名等多种功能。其中,最重要的作用之一是防止中间人攻击。这是通过采用链式签名认证来实现的。具体而言,数字证书的签发是通过根证书(Root CA)对下一级证书进行签名,依此类推,直到最终用户证书。由于根证书被内置于操作系统中,因此任何经过CA认证的数字证书都可以对其本身进行校验,从而确保证书的真实性和可信度,防止了伪造和篡改的可能性。

总的来说,数字证书不仅集成了多种密码学算法,实现了数据的安全传输和存储,还通过签名认证机制,确保了数字身份的真实性和完整性,有效地防范了网络攻击和信息泄露的风险。

使用keytool生成证书

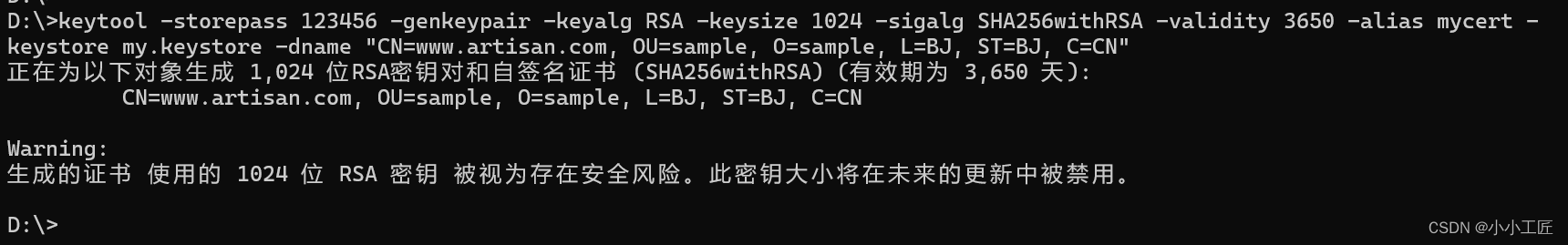

keytool -storepass 123456 -genkeypair -keyalg RSA -keysize 1024 -sigalg SHA256withRSA -validity 3650 -alias mycert -keystore my.keystore -dname "CN=www.artisan.com, OU=sample, O=sample, L=BJ, ST=BJ, C=CN"

-storepass 123456: 指定密钥库的密码。密码为123456。-genkeypair: 生成密钥对,包括一个公钥和一个私钥。-keyalg RSA: 指定生成密钥对时要使用的算法。使用RSA算法。-keysize 1024: 指定生成的密钥的大小(以位为单位)。密钥的大小为1024位。-sigalg SHA256withRSA: 指定用于签名密钥的算法和哈希算法。使用SHA256withRSA作为签名算法。-validity 3650: 指定生成的证书的有效期限。证书有效期为3650天(大约10年)。-alias mycert: 指定生成的密钥对的别名。别名为mycert。-keystore my.keystore: 指定生成的密钥对和证书存储在的密钥库文件的路径。密钥库文件为my.keystore。-dname "CN=www.artisan.com, OU=sample, O=sample, L=BJ, ST=BJ, C=CN": 指定用于生成证书的主题信息,包括通用名称(CN)、组织单位(OU)、组织(O)、城市(L)、省/州(ST)和国家(C)。主题信息为CN=www.sample.com, OU=sample, O=sample, L=BJ, ST=BJ, C=CN,表示通用名称为www.sample.com,组织单位为sample,组织为sample,城市为北京,省/州为北京,国家为中国。

执行上述命令,JDK会在当前目录创建一个my.keystore文件,并存储创建成功的一个私钥和一个证书,它的别名是mycert。

密钥库(key store)存储的数字证书可以用于加密、解密和签名等操作。

- 加密与解密 :数字证书通常用于公钥加密和解密。发送方可以使用接收方的公钥加密数据,而接收方使用其相应的私钥来解密数据。这种方式确保了数据在传输过程中的安全性。

- 签名 :数字证书也常用于数字签名。发送方使用自己的私钥对消息进行签名,接收方使用发送方的公钥验证签名。这种方式可以确保消息的完整性和真实性,同时也可以验证消息的发送者身份。

- 身份验证 :数字证书还可用于身份验证。例如,在SSL/TLS握手过程中,服务器会将其数字证书发送给客户端,客户端可以验证服务器的身份,并使用服务器的公钥加密通信数据,以确保通信的安全性。

通过以上方法,数字证书在加密通信、数据完整性验证和身份认证等方面都发挥着重要作用,是安全通信的基础之一。

使用Openssl生成证书 (推荐)

请参考我的另外一篇博文: PKI - 数字签名与数字证书

证书的吊销

证书的吊销是指证书颁发机构(CA)在证书的有效期内,因某种原因取消了对该证书的信任。吊销证书是确保网络安全的重要步骤,因为它可以阻止使用已被证明不再可信的证书进行通信。以下是有关证书吊销的介绍:

-

原因 :

- 私钥丢失或泄露 :如果证书的私钥丢失或泄露,攻击者可能会使用它进行恶意行为,因此需要吊销证书。

- 证书信息错误 :如果证书中的信息(如主题名称、组织信息等)不正确,可能会导致信任问题,需要吊销证书。

- 证书持有者不再信任 :如果证书持有者不再被信任,可能会因其不当行为或其他原因而需要吊销证书。

- 证书过期或无效 :如果证书的有效期已过或由于其他原因导致证书无效,可能需要吊销证书。

-

吊销方法 :

- 证书吊销列表 (CRL) :CA 可以维护一个 CRL,列出所有已被吊销的证书。客户端可以定期检查此列表以确认证书的状态。

- 在线证书状态协议 (OCSP) :OCSP 允许客户端向 CA 查询证书的状态,以确定证书是否已被吊销。

- CA 签发的 OCSP 响应 :CA 可以提供签名的 OCSP 响应,证明特定证书的状态,而无需访问 CRL。

-

影响 :

- 安全性提升 :吊销证书可以防止使用失效或不可信的证书进行恶意活动,提升网络通信的安全性。

- 信任维护 :保持证书的有效性和可信任性有助于维护网络通信的信任关系。

- 合规性要求 :某些行业标准和法规要求及时吊销不再有效的证书,以符合合规性要求。

证书吊销是保障网络安全的重要机制之一,CA 和网络管理员应定期检查和管理吊销证书,以确保网络通信的安全性和可信任性。

小结

数字证书是一种用于在互联网上验证身份和加密通信的安全工具。以下是数字证书的总结:

-

定义 :

- 数字证书是一种由权威机构颁发的电子文档,用于证明某个实体的身份信息,例如网站、个人或组织。

-

组成 :

- 公钥 :用于加密通信的密钥,可由任何人访问。

- 私钥 :用于解密通信的密钥,仅由证书持有者拥有。

- 证书持有者信息 :通常包括姓名、电子邮件地址等个人或组织信息。

- 数字签名 :由证书颁发者用其私钥加密的信息,用于验证证书的真实性和完整性。

-

作用 :

- 身份验证 :通过验证证书中的信息,可以确认通信方的身份。

- 加密通信 :使用证书中的公钥进行加密,确保通信的机密性。

- 完整性保护 :使用数字签名验证证书的完整性,防止篡改或伪造。

-

颁发机构 :

- 数字证书由权威的证书颁发机构(CA)签发,例如VeriSign、DigiCert等。

-

类型 :

- SSL/TLS 证书 :用于网站加密通信,确保数据传输的安全性。

- 代码签名证书 :用于数字签名软件或应用程序,确保其来源可信。

- 电子邮件证书 :用于加密和签名电子邮件,保护邮件的安全性和隐私。

-

过期与更新 :

- 数字证书有一定的有效期限,通常为数年。

- 过期的证书需要更新,以确保持续的安全性和有效性。

数字证书在互联网通信中扮演着至关重要的角色,为用户提供了安全可靠的通信保障。

Java 面试宝典是大明哥全力打造的 Java 精品面试题,它是一份靠谱、强大、详细、经典的 Java 后端面试宝典。它不仅仅只是一道道面试题,而是一套完整的 Java 知识体系,一套你 Java 知识点的扫盲贴。

它的内容包括:

- 大厂真题:Java 面试宝典里面的题目都是最近几年的高频的大厂面试真题。

- 原创内容:Java 面试宝典内容全部都是大明哥原创,内容全面且通俗易懂,回答部分可以直接作为面试回答内容。

- 持续更新:一次购买,永久有效。大明哥会持续更新 3+ 年,累计更新 1000+,宝典会不断迭代更新,保证最新、最全面。

- 覆盖全面:本宝典累计更新 1000+,从 Java 入门到 Java 架构的高频面试题,实现 360° 全覆盖。

- 不止面试:内容包含面试题解析、内容详解、知识扩展,它不仅仅只是一份面试题,更是一套完整的 Java 知识体系。

- 宝典详情:https://www.yuque.com/chenssy/sike-java/xvlo920axlp7sf4k

- 宝典总览:https://www.yuque.com/chenssy/sike-java/yogsehzntzgp4ly1

- 宝典进展:https://www.yuque.com/chenssy/sike-java/en9ned7loo47z5aw

目前 Java 面试宝典累计更新 400+ 道,总字数 42w+。大明哥还在持续更新中,下图是大明哥在 2024-12 月份的更新情况:

想了解详情的小伙伴,扫描下面二维码加大明哥微信【daming091】咨询

同时,大明哥也整理一套目前市面最常见的热点面试题。微信搜[大明哥聊 Java]或扫描下方二维码关注大明哥的原创公众号[大明哥聊 Java] ,回复【面试题】 即可免费领取。